Adresse Servers Propulsé par 3rd Processeurs Intel Xeon de génération

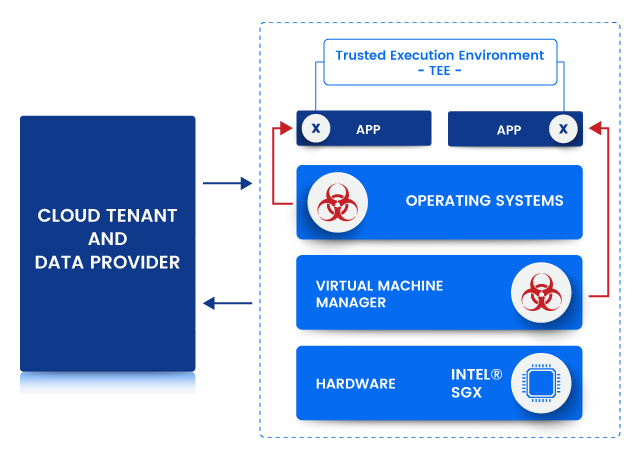

SGX fournit une couche critique de protection des données, jouant un rôle majeur dans la mise en place d'un calcul confidentiel. La technologie a été considérablement améliorée avec la sortie du 3rd Génération Intel® Xeon® Processeurs évolutifs (nom de code Ice Lake), qui seront bientôt disponibles avec phoenixNAPest dédié server de Red Lion

Comme Intel Next Wave Cloud Fournisseur de services, phoenixNAP sera l'un des premiers data center fournisseurs pour offrir l'accès aux processeurs de dernière génération à l'échelle mondiale. Outre les améliorations de la vitesse d'horloge et du nombre de cœurs, les 3 derniersrd Les processeurs évolutifs Intel Xeon de génération incluent également la capacité Intel SGX mise à jour, fournissant une base pour l'informatique confidentielle.

Solutions informatiques confidentielles

Tirer parti des processeurs Intel de dernière génération, phoenixNAPest dédié servers offrira le plus haut niveau de performance et de sécurité. Les organisations qui cherchent à activer l'informatique confidentielle pourront en tirer parti à l'aide de plusieurs modèles de déploiement - traditionnels dédiés servers, Bare Metal Cloudet Data Security Cloud.